Le web s’est enflammé, ces derniers jours, suite à la découverte d’une faille concernant Amazon Alexa et présentée comme critique par certains de nos confrères. Bien qu’au courant de cette information, nous n’avons pas souhaité la relayer à chaud, mais préféré enquêter sur le sujet afin de vous informer réellement de la situation sans nous contenter de traduire des articles américains. Et, vous allez le voir, un œil attentif permet à tout utilisateur régulier de l’assistante vocale d’Amazon de déceler le caractère assez improbable de cet exploit mis au grand jour par Check Point Research. Car, oui, cette histoire de faille relève plus du fantasme que de la réalité…

1. Faille Amazon Alexa : le phishing comme préalable

Notre avis : la plus grosse faille est, comme bien souvent, l’utilisateur qui a cliqué sur le lien d’un faux courrier électronique ! Si vous êtes attentif, cela ne devrait pas vous arriver.

Notre conseil : vérifiez toujours l’adresse e-mail de l’expéditeur et ne cliquez sur les liens contenus dans l’e-mail que si vous êtes certain de leur provenance. Une fois sur le site, vérifiez que le site utilise le protocole sécurisé https (symbolisé par le fameux petit cadenas dans votre navigateur web). Le SSL n’est pas sans faille, mais c’est une première barrière.

2. Des sous-domaines d’Amazon vulnérables : un problème déjà réglé

Contacté par nos soins, un porte-parole d’Amazon le reconnaît et nous précise « la sécurité de nos appareils est une priorité absolue. Nous apprécions le travail de chercheurs indépendants tels que Check Point qui nous font part de problèmes potentiels. Nous avons résolu ce problème peu après qu’il ait été porté à notre attention et nous continuons à renforcer nos systèmes. Nous n’avons connaissance d’aucun cas d’utilisation de cette vulnérabilité contre nos clients ou d’exposition d’informations de nos clients ».

Notre avis : une victime acheminée vers ces sous-domaines via hameçonnage, par exemple, aurait en effet pu faire l’objet d’une injection de code et du vol de ses cookies liés à Amazon. Heureusement, Amazon a depuis renforcé la sécurité de ses sites et le second sous-domaine n’existe plus.

Notre conseil : c’est le même que le précédent, ne cliquez pas sur n’importe quel lien et vérifiez bien la légitimité de l’expéditeur en premier lieu ! Si vous faîtes un achat sur Amazon, vérifiez bien que vous êtes sur un domaine principal du type www.amazon.fr ou www.amazon.com.

3. Le hacker se connecte au compte Alexa : des identifiants nécessaires

Le hacker accède au compte Amazon Alexa de la victime. Ok, mais il lui faut des identifiants. Comment les a-t-il obtenus?

Notre avis : bien que la vidéo de Check Point Research montre une application Alexa cible d’une attaque, encore faut-il avoir les identifiants de l’utilisateur… Les chercheurs ne précisent pas comment ils les ont obtenus et ne montrent pas cette phase. Notez que les sites e-commerce d’Amazon ne laissent évidemment pas transiter en clair ces informations.

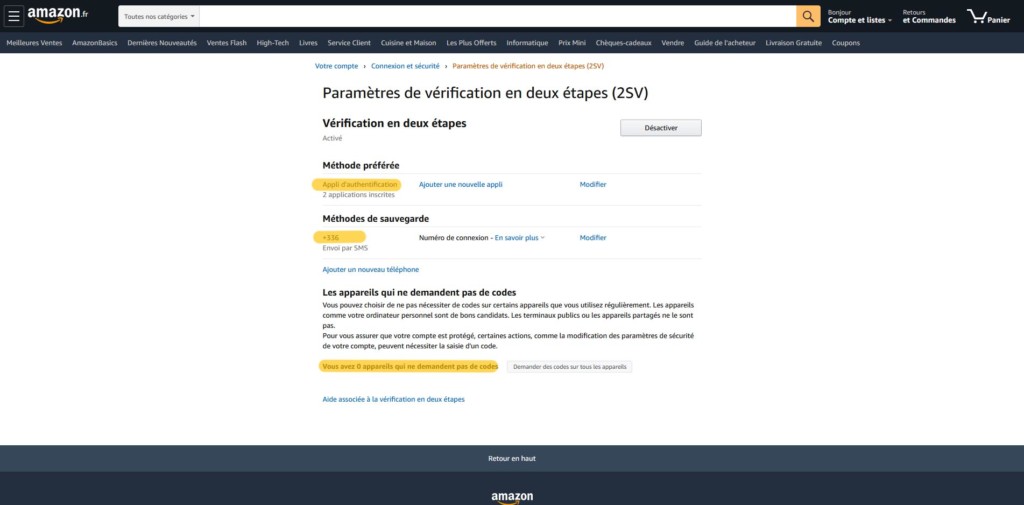

Notre conseil : Amazon proposant une double authentification, nous vous conseillons de l’activer. Vous constaterez, dès lors, qu’Alexa demande systématiquement un code OTP (one time password, un code qui change à chaque fois) pour accéder à votre compte. Ce code étant envoyé par SMS ou généré par une application telle que Google Authenticator sur votre smartphone, le pirate aura bien du mal à aller plus loin.

4. Activation d’une skill non publiée : une probabilité faible

Notre avis : la « Skill » n’a jamais été publiée, la vidéo de démonstration est trompeuse. Pour réussir cet exploit, le hacker doit d’abord faire valider sa skill et, pour l’avoir expérimenté à plusieurs reprises, nous pouvons vous affirmer qu’il est loin d’être évident de passer le processus de certification d’Amazon avec succès. Il est donc peu probable que ce que les chercheurs de Check Point Research ont démontré dans cette partie réussisse dans la réalité.

Notre conseil : n’ayez crainte, il est peu probable que cela arrive dans la réalité. En effet, Amazon effectue des contrôles de sécurité dans le cadre de la certification des Alexa Skills et surveille continuellement les Skills en direct pour détecter les comportements potentiellement malveillants. Toutes les Skills malveillantes identifiées sont bloquées pendant la certification ou rapidement désactivées.

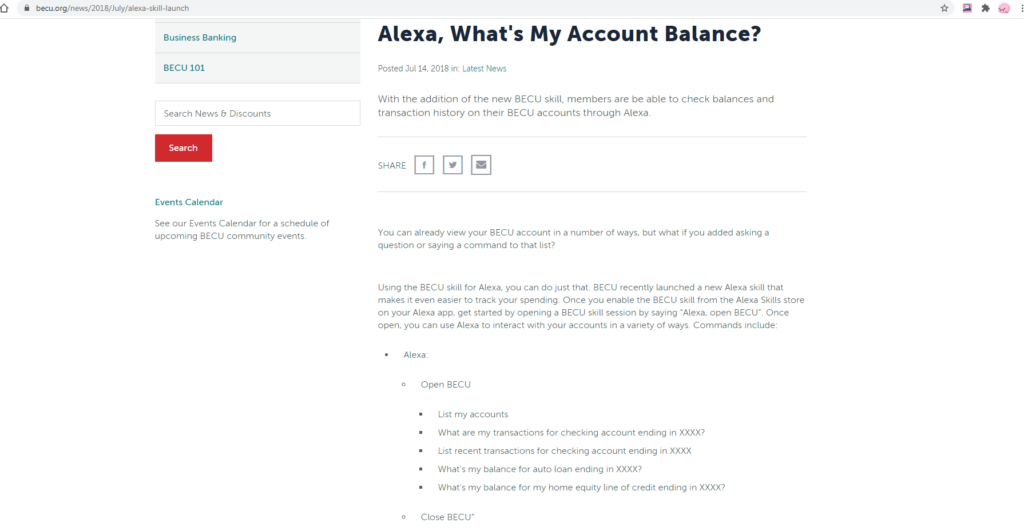

5. Pas de données bancaires dans l’historique vocal d’Alexa

Le sensationnel plait et les chercheurs de Check Point Research semblent en avoir parfaitement conscience en sous-entendant qu’il serait possible de récupérer l’historique des données bancaires via l’historique vocal d’Alexa.

Notre avis : il n’y a pas d’informations bancaires dans l’historique vocal d’Alexa. Si jamais elles sont données par l’utilisateur, ces informations sont automatiquement effacées. D’ailleurs, les chercheurs le reconnaissent et précisent : « Amazon n’enregistre pas vos identifiants de connexion bancaire ». Pour les récupérer, il faudrait obtenir l’historique de la skill de votre banque et vous imaginez bien que les applications bancaires sont particulièrement sécurisées.

La skill donnée en exemple est celle de la BECU, la Boeing Employees’ Credit Union, la banque des employés de Boeing et cette dernière ne demande à aucun moment les coordonnées bancaires complètes, seulement les quatre derniers chiffres (cf. capture ci-dessous).

Bref, le hacker ne pourrait donc rien récupérer de bien important et vous ne craignez rien, aucune banque n’en propose sur le skills store Alexa France.

Notre conseil : n’activez pas de skill bancaire si vous craignez que vos données soient – partiellement au mieux – compromises. D’une façon générale, évitez de donner vos informations bancaires à haute voix.

Répondre